https://zyrastory.com/wp-includes/js/jquery/jquery.min.js

https://zyrastory.com/wp-includes/js/jquery/jquery-migrate.min.js

(function(c,l,a,r,i,t,y){

c[a]=c[a]||function(){(c[a].q=c[a].q||[]).push(arguments)};

t=l.createElement(r);t.async=1;t.src="https://www.clarity.ms/tag/"+i;

y=l.getElementsByTagName(r)[0];y.parentNode.insertBefore(t,y);

})(window, document, "clarity", "script", "btkbh92jgl");

(function(m,e,t,r,i,k,a){m[i]=m[i]||function(){(m[i].a=m[i].a||[]).push(arguments)};

m[i].l=1*new Date();

for (var j = 0; j < document.scripts.length; j++) {if (document.scripts[j].src === r) { return; }}

k=e.createElement(t),a=e.getElementsByTagName(t)[0],k.async=1,k.src=r,a.parentNode.insertBefore(k,a)})

(window, document, "script", "https://mc.yandex.ru/metrika/tag.js", "ym");ym(93103491, "init", {

clickmap:true,

trackLinks:true,

accurateTrackBounce:true

});

(function(c,l,a,r,i,t,y){

c[a]=c[a]||function(){(c[a].q=c[a].q||[]).push(arguments)};t=l.createElement(r);t.async=1;

t.src="https://www.clarity.ms/tag/"+i+"?ref=wordpress";y=l.getElementsByTagName(r)[0];y.parentNode.insertBefore(t,y);

})(window, document, "clarity", "script", "btkbh92jgl");

跳至主要內容

文章觀看次數: 396

(2023.07 更新近況)

基本介紹 Hive首次發現於 2021年6月,是一個聯盟式的勒索軟體變種,用來對全球的醫療機構、非營利組織、零售商…部門發起網路攻擊。Hive的建構是基於勒索病毒即服務 (RaaS *註1

採用GO語言開發,並以UPX進行壓縮

加密算法為 AES + RSA (*註2)

通常模式為雙重勒索 (Double extortion – 不止加密敏感數據,還會威脅洩漏出去)

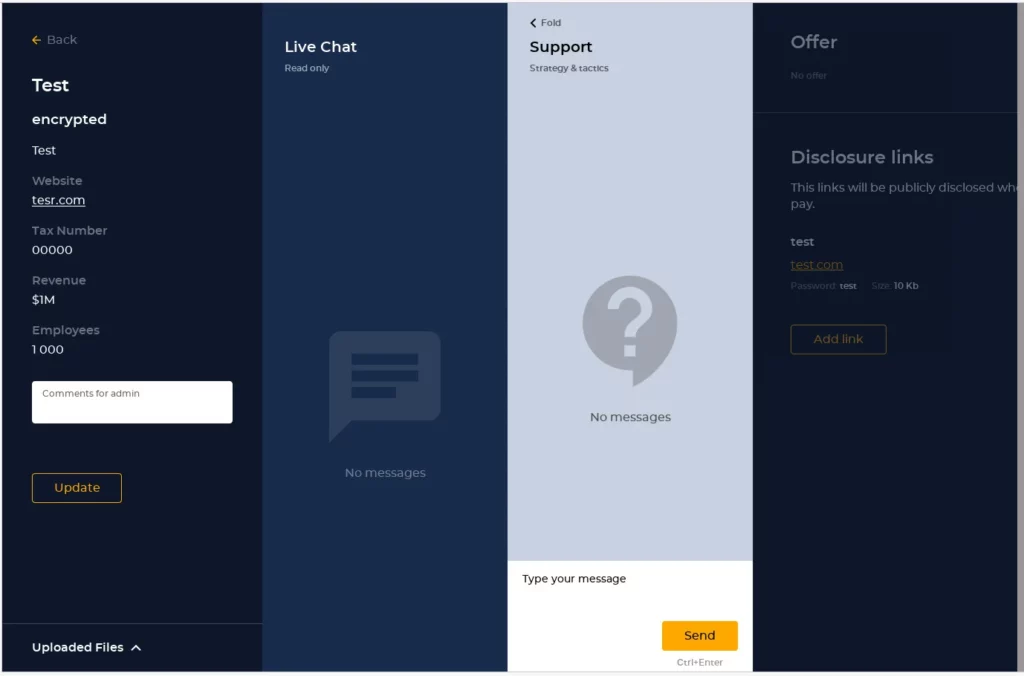

聯絡方法為 Live Chat 線上聊天,不同於以前常用的電子郵件

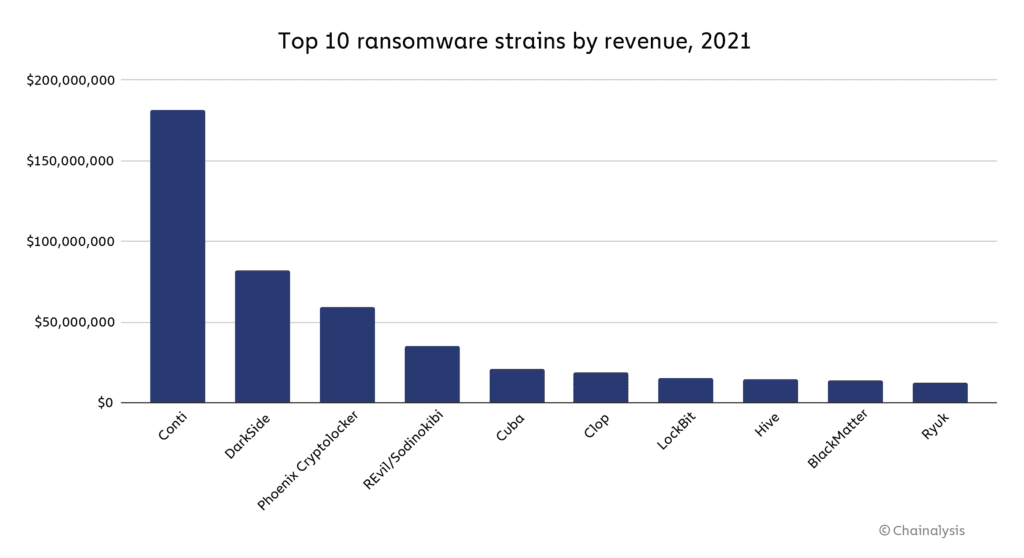

根據Chainalysis 統計報告,Hive勒索病毒位於2021年全球最賺錢的勒索病毒排行榜中的第8位

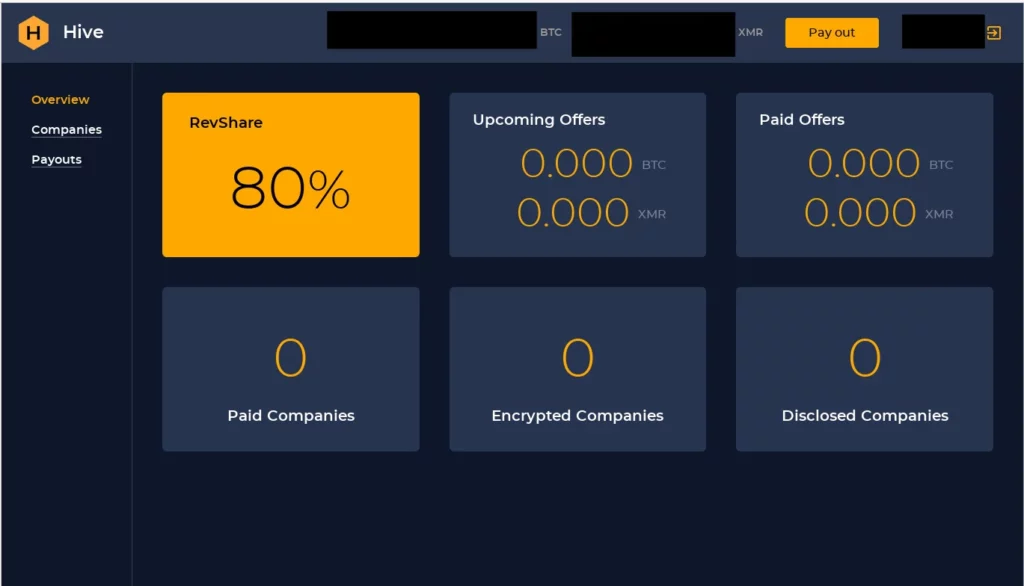

既然要租借給他人當作武器,自然逃不掉好看及方便的介面

提供給租借方的儀表板 ,可以看到被加密的商家數、已付款的商家數、已付款的金額…等

Hive Live Chat後台 – 有沒有很像客服人員回覆的畫面

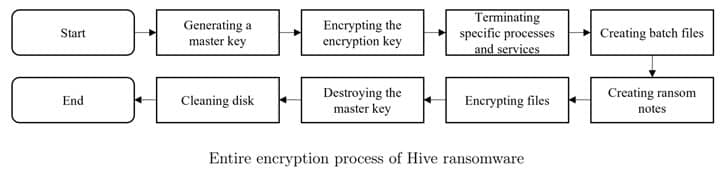

最近新聞 2022年1月傳出,韓國研究員已經找到辦法還原Master Key了,就不須要駭客手中的私鑰了。研究員從Master Key 產生及儲存的地方找到了加密漏洞,可以用來反推回去,對Master Key進行一定比例的還原。

下圖為Hive勒索病毒加密流程圖,可以看到Master Key主要的作用為產生加密金鑰,且會在倒數第3個步驟被清除。

所以若可以一定程度的還原Master Key,代表可以得到加密金鑰,也能試著讓資料還原了。

(完整論文請參考 – 2202.08477.pdf (arxiv.org) )

(2023年7月更新)

2023年一月時,美國官員公布了一則振奮人心的消息

FBI局長在新聞發表會上表示,自2022年7月以來,FBI以對HIVE的電腦網路獲得了極高的訪問權限,使得FBI可以將電腦「密鑰」交給受害者,共阻止了1.3億美金

“Simply put, using lawful means, we hacked the hackers,”

「簡單來說,我們用了合法的方式駭了駭客」

*註1 勒索病毒即服務(RaaS):推波助瀾了大量攻擊 – 資安趨勢部落格 (trendmicro.com.tw)

*註2

參考文章 :

延伸閱讀 : 大型勒索病毒不放暑假,今年夏天進入四重勒索警戒!企業如何防止被找到攻擊破口? – 資安趨勢部落格 (trendmicro.com.tw)

function closePop(){document.getElementById("headlineatas").style.display = 'none';}

function openPop()

{

if(/Android|webOS|iPhone|iPod|BlackBerry/i.test(navigator.userAgent))

{

return false;

}

var r = Math.random();

if(r>0.7 || r<0.3)

{

document.getElementById("headlineatas").style.display = '';

}

}

(function (d, sc, u) {

var s = d.createElement(sc),

p = d.getElementsByTagName(sc)[0];

s.type = "text/javascript";

s.async = true;

s.src = u;

p.parentNode.insertBefore(s, p);

})(

document,

"script",

"https://affiliate.klook.com/widget/fetch-iframe-init.js"

);

(adsbygoogle = window.adsbygoogle || []).push({});

(function (d, sc, u) {

var s = d.createElement(sc),

p = d.getElementsByTagName(sc)[0];

s.type = "text/javascript";

s.async = true;

s.src = u;

p.parentNode.insertBefore(s, p);

})(

document,

"script",

"https://affiliate.klook.com/widget/fetch-iframe-init.js"

);

(adsbygoogle = window.adsbygoogle || []).push({});

(adsbygoogle = window.adsbygoogle || []).push({});

(function(d, s, id) {

var js, fjs = d.getElementsByTagName(s)[0];

js = d.createElement(s); js.id = id;

js.src = 'https://connect.facebook.net/en_US/sdk/xfbml.customerchat.js#xfbml=1&version=v6.0&autoLogAppEvents=1'

fjs.parentNode.insertBefore(js, fjs);

}(document, 'script', 'facebook-jssdk'));

function returnDefault(item)

{

item.innerText = "Copy"

item.style.color = "white"

item.style.backgroundColor = "CornflowerBlue";

}

if(/Android|webOS|iPhone|iPod|BlackBerry/i.test(navigator.userAgent) == false) //20221128 手機用戶移除copy功能

{

jQuery('code').each(function () {

var btn = document.createElement("button");

btn.innerHTML = "Copy";

btn.onmousedown = "event.preventDefault();";

btn.setAttribute('class', 'btnC');

btn.onclick = function(){

var k = this.nextSibling;

var textArea = document.createElement("textarea");

textArea.style.position = 'fixed';

textArea.style.top = 0;

textArea.style.left = 0;

textArea.style.width = '2em';

textArea.style.height = '2em';// We don't need padding, reducing the size if it does flash render.

textArea.style.padding = 0;// Clean up any borders.

textArea.style.border = 'none';

textArea.style.outline = 'none';

textArea.style.boxShadow = 'none';// Avoid flash of the white box if rendered for any reason.

textArea.style.background = 'transparent';textArea.value = k.textContent;document.body.appendChild(textArea);

textArea.focus();

textArea.select();var successful = document.execCommand('copy');

var msg = successful ? 'successful' : 'unsuccessful';if(successful)

{

this.focus();

this.style.backgroundColor = "green";

this.innerText = "✔Copied"

//openPop();

setTimeout(( ()=>returnDefault(this)),1850)

}document.body.removeChild(textArea);

};var parent = this.parentNode;

parent.insertBefore(btn, this);

});

}

var eztoc_smooth_local = {"scroll_offset":"30","add_request_uri":""};

https://zyrastory.com/wp-content/plugins/easy-table-of-contents/assets/js/smooth_scroll.min.js

https://zyrastory.com/wp-content/plugins/easy-table-of-contents/vendor/js-cookie/js.cookie.min.js

https://zyrastory.com/wp-content/plugins/easy-table-of-contents/vendor/sticky-kit/jquery.sticky-kit.min.js

var ezTOC = {"smooth_scroll":"1","visibility_hide_by_default":"","scroll_offset":"30","fallbackIcon":"<span class=\"\"><span class=\"eztoc-hide\" style=\"display:none;\">Toggle<\/span><span class=\"ez-toc-icon-toggle-span\"><svg style=\"fill: #999;color:#999\" xmlns=\"http:\/\/www.w3.org\/2000\/svg\" class=\"list-377408\" width=\"20px\" height=\"20px\" viewBox=\"0 0 24 24\" fill=\"none\"><path d=\"M6 6H4v2h2V6zm14 0H8v2h12V6zM4 11h2v2H4v-2zm16 0H8v2h12v-2zM4 16h2v2H4v-2zm16 0H8v2h12v-2z\" fill=\"currentColor\"><\/path><\/svg><svg style=\"fill: #999;color:#999\" class=\"arrow-unsorted-368013\" xmlns=\"http:\/\/www.w3.org\/2000\/svg\" width=\"10px\" height=\"10px\" viewBox=\"0 0 24 24\" version=\"1.2\" baseProfile=\"tiny\"><path d=\"M18.2 9.3l-6.2-6.3-6.2 6.3c-.2.2-.3.4-.3.7s.1.5.3.7c.2.2.4.3.7.3h11c.3 0 .5-.1.7-.3.2-.2.3-.5.3-.7s-.1-.5-.3-.7zM5.8 14.7l6.2 6.3 6.2-6.3c.2-.2.3-.5.3-.7s-.1-.5-.3-.7c-.2-.2-.4-.3-.7-.3h-11c-.3 0-.5.1-.7.3-.2.2-.3.5-.3.7s.1.5.3.7z\"\/><\/svg><\/span><\/span>"};

https://zyrastory.com/wp-content/plugins/easy-table-of-contents/assets/js/front.min.js

https://zyrastory.com/wp-content/plugins/highlighting-code-block/assets/js/prism.js

var hcbVars = {"showCopyBtn":"","copyBtnLabel":"Copy code to clipboard"};

https://zyrastory.com/wp-content/plugins/highlighting-code-block/build/js/hcb_script.js

var ct_localizations = {"ajax_url":"https:\/\/zyrastory.com\/wp-admin\/admin-ajax.php","nonce":"ba24ddcfef","public_url":"https:\/\/zyrastory.com\/wp-content\/themes\/blocksy\/static\/bundle\/","rest_url":"https:\/\/zyrastory.com\/wp-json\/","search_url":"https:\/\/zyrastory.com\/search\/QUERY_STRING\/","show_more_text":"\u986f\u793a\u66f4\u591a","more_text":"\u66f4\u591a","search_live_results":"\u641c\u5c0b\u7d50\u679c","search_live_no_result":"\u627e\u4e0d\u5230\u7b26\u5408\u7684","search_live_one_result":"\u60a8\u5df1\u627e\u5230 %s \u500b\u7b26\u5408\u7684. \u8acb\u6309 Tab \u9375\u4f86\u9078\u64c7\u5b83.","search_live_many_results":"\u60a8\u5df1\u627e\u5230 %s \u500b\u7b26\u5408\u7684. \u8acb\u6309 Tab \u9375\u4f86\u9078\u64c7\u5b83.","expand_submenu":"\u5c55\u958b\u4e0b\u62c9\u9078\u55ae","collapse_submenu":"\u6536\u5408\u4e0b\u62c9\u9078\u55ae","dynamic_js_chunks":[],"dynamic_styles":{"lazy_load":"https:\/\/zyrastory.com\/wp-content\/themes\/blocksy\/static\/bundle\/non-critical-styles.min.css","search_lazy":"https:\/\/zyrastory.com\/wp-content\/themes\/blocksy\/static\/bundle\/non-critical-search-styles.min.css"},"dynamic_styles_selectors":[],"lang":"zh"};

https://zyrastory.com/wp-content/themes/blocksy/static/bundle/main.js

https://zyrastory.com/wp-includes/js/comment-reply.min.js

(function() {

var expirationDate = new Date();

expirationDate.setTime( expirationDate.getTime() + 31536000 * 1000 );

document.cookie = "pll_language=zh; expires=" + expirationDate.toUTCString() + "; path=/; secure; SameSite=Lax";

}());

ai_front = {"insertion_before":"BEFORE","insertion_after":"AFTER","insertion_prepend":"PREPEND CONTENT","insertion_append":"APPEND CONTENT","insertion_replace_content":"REPLACE CONTENT","insertion_replace_element":"REPLACE ELEMENT","visible":"VISIBLE","hidden":"HIDDEN","fallback":"FALLBACK","automatically_placed":"Automatically placed by AdSense Auto ads code","cancel":"Cancel","use":"Use","add":"Add","parent":"Parent","cancel_element_selection":"Cancel element selection","select_parent_element":"Select parent element","css_selector":"CSS selector","use_current_selector":"Use current selector","element":"ELEMENT","path":"PATH","selector":"SELECTOR"};